Personal blog of Alexey Komarov about information security, especially — industrial cybersecurity.

31 мая 2016

[уязвимость] В SCADA-системах обнаружены неподлежащие исправлению уязвимости

[инцидент] База данных главного поставщика электроэнергии в Калифорнии обнаружена в открытом доступе

[ZLONOV.ru] Копирайт — это святое

Пост Копирайт — это святое опубликован на сайте ZLONOV.ru

Вы можете подписаться на обновления напрямую: RSS-лента

Презентации и документы: SlideShare

Ссылка на Twitter: @zlonov

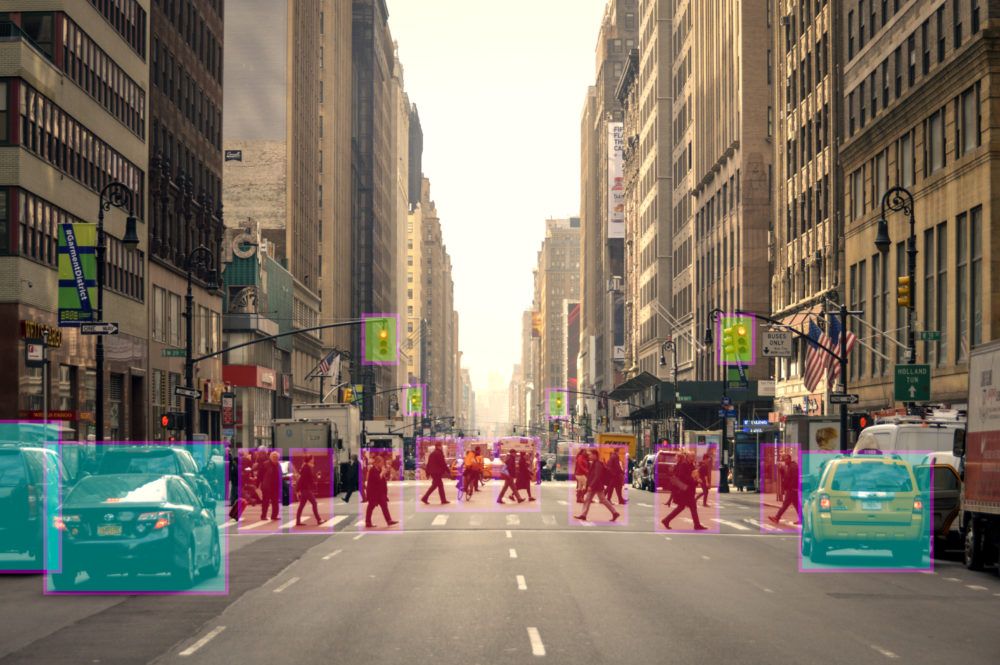

Умный транспорт: Новые вызовы информационной безопасности

Источники

- Уязвимости криптотранспондера позволяют заводить без ключа более 100 моделей машин.

- Баг в софте автомобилей Land Rover приводит к самопроизвольному отпиранию дверей.

- Hackers Remotely Kill a Jeep on the Highway—With Me in It.

- Gartner Says By 2020, a Quarter Billion Connected Vehicles Will Enable New In-Vehicle Services and Automated Driving Capabilities.

- Презентация «Как «вправить» автомобилю «мозги»».

- Toyota Corolla Hybrid Car Hacked via Smartphone.

- Audi piloted driving. Ford is testing self-driving cars in the snow, which is a really big deal.

- Google Self-Driving Car Project.

- Google says it bears 'some responsibility' after self-driving car hit bus.

- Samsung и Baidu спешат обогнать автомобили Google.

- КамАЗ начал разработку беспилотного грузовика.

- «Лаборатория Касперского» разрабатывает безопасную ОС для автомобилей.

- Intel начинает бороться за информационную безопасность автомобилей.

- McAfee Automotive Security Best Practices. IET. Automotive Cyber Security: An IET/KTN Thought Leadership Review of risk perspectives for connected vehicles.

- Vehicle-to-Vehicle/Vehicle-to-Infrastructure Control.

- Department of Defense Global Information Grid Architectural Vision Vision for a Net-Centric, Service-Oriented DoD Enterprise.

- Интеллектуальные автопилоты для складской техники

- Self-driving semi licensed to drive in Nevada.

- Саммит Automotive Cybersecurity, саммит Connected Car.

- Сенаторы представили проект акта, посвященного автомобильной кибербезопасности.

Источник: Хабрахабр / Информационная безопасность / Интересные публикации

30 мая 2016

Куда движется современная биометрия

Лет пять назад я уже писал на Хабре серию статей про биометрию и то как она устроена (1, 2, 3). Как ни странно, за эти годы достаточно мало что изменилось, хотя изменения и произошли. В этой статье я попробую как можно более популярно рассказать про сегодняшние технологии, про то какой прогресс идёт и почему к словам Грефа о том, что к словам «карта, основная задача которой состоит в идентификации, уходит в прошлое» стоит относится с скептицизмом.

Самое главное

В биометрии есть одна главная характеристика, которая определяет качество любой системы. Точнее их две, но они неразрывны:

• Вероятность ложного сопоставления с объектом в базе (вероятность ложного допуска, FAR- false access rate)

• Вероятность отказа распознавания объекта находящегося в базе (FRR — false reject rate)

Написать программу с 100% точностью подтверждающей личность человека может каждый из вас за минуту. Нужно просто всегда выводить «да, это искомый человек». Только вот ложное сопоставление у такой программы тоже будет 100%. Сможет пройти любой человек.

Теперь вы знаете, что когда Греф говорит про 99.9% точности — то вам что-то недоговаривают.

Пару слов о точности

Точность это вообще такая штука, про которую сложно говорить в контексте больших цифр. 99.9% это много или мало? А вероятность 90%, может это достаточно?

Возьмём FAR равным 0.1% (хвалёные 99.9%). Предположим, что сам с собой человек совпадает всегда (FRR=0, хотя это будет далеко не так).

Предположим, в вашей компании работает 100 человек и вы хотите сделать учёт рабочего времени. При FAR=0.1% человек будет принят за кого-то другого примерно в 100*0.1=10% случаев. То есть из 100 сотрудников 10 человек будут проходить как другие люди каждый день.

С другой стороны, данных характеристик хватает в тех случаях, когда у человека есть карта доступа. Чтобы проникнуть на ваше предприятие ему понадобиться воспользоваться картой примерно 1000 раз, чтобы сойти за её владельца. При минимальной охране это невозможно

Точности 0.1% FAR вполне достаточны так же для обеспечения верификации пользователя CALL-центра (после того как он представился, или после определения его номера телефона), но не для идентификации.

Пока что рассмотрим другой пример. Вероятность по глазу (один из самых точных методов распознавания) принять одного человека за другого (FAR) — 0.00001%. Кажется, что это очень хорошо? Но если в нашем банке миллион клиентов, а мы не используем карточки? А значит это, что у каждого пользователя с вероятностью 10% у нас выпадает джекпот — доступ к чужому счёту.

Конечно, можно распознавать по двум глазам, всё будет значительно лучше, вероятность ложного доступа будет всего 0.0001%. Но если за день банкоматами пользуются хотя бы 100 тысяч человек, то каждый день с вероятностью 10% мы будем иметь один ложный доступ к чужому счёту.

Хитрости в процентах

В реальности вас обманывают. Как я говорит, всё написанное выше без учёта FRR. Ошибочный отказ доступа тоже неприятен. Как его считают разработчики:

• Самые честные делают так: берём открытую базу с биометрическими характеристиками, считаем что получается.

• Жуликоватые производители выкидывают из базы одного-двух человек, которые портят всю статистику. Такие люди всегда есть.

А теперь секрет. Первый пункт это тоже обман. Хотя и законспирированный. Открытые базы — это зачастую идеальные картинки/данные, которые набирали в лаборатории при правильном освещении/уровне шумов. Все нерезкое/двусмысленное из таких баз убирают вручную.

В реальности всё не так хорошо. Предположим я хочу пройти по радужке глаза или по лицу или по венам рук (и там и там сканеры очень похожи). С чем я могу столкнуться?

1. Сканер не заметит, что у него кто-то появился в поле зрения

2. Сканер неправильно выставит фокус

3. Сканер засвечен солнцем

4. Сканер захватит не то что нужно

5. Параметры моей биометрической характеристики находятся вне пределах работы алгоритма: огромная/маленькая рука, ожог лица, изменённая геометрия радужки

6. Базы на которых работает алгоритм распознавания голоса обычно набирают не в метро и не на самых плохих телефонах.

Всё это не учитывается при подсчёте FRR.

В результате алгоритм, который даёт 0.1% отказов при распознавании человека по базе зачастую даёт 20-30% в реальных условиях. И это не проблема базового алгоритма, зачастую это проблема используемой техники или условий в которых она используется.

Эти 20-30% пользователей пробуют повторить распознавание во второй, третий, четвёртый раз. Статистика FAR растёт.

Ошибки

А есть люди, которые вообще не работают. Например по отпечаткам пальцев. Нам рассказывали, что на химзаводе 20% персонала не имело отпечатков, которые мог бы захватить сканер. Есть люди с заболеванием глаз/рук/голоса/лица, которые НИКОГДА не распознаются. В принципе.

Для каждого алгоритма есть определённый процент таких людей. Производители зачастую его умалчивают или сами не знают, если не имели опыта большого внедрения.

Люди

Люди не любят пользоваться чем-то новым. В особенности если оно их контролирует. Не хотят учиться. Я видел людей, которые принципиально не могли отсканировать свою руку. Всегда прикладывали с ошибкой и не слушали советов. Видел людей которые панически боялись сканирования глаза (это даже какая-то распространённая фобия). А уж сколько людей пытаются поломать ненавистные им сканеры по учёту рабочего времени, завесив тряпкой/замазав или испачкав камеру.

Да, установив сканер компании могут забыт такую тривиальную вещь, как периодически протирать его тряпочкой. Статистика падает.

Системы

Но, давайте отвлечёмся и поговорим конкретно про существующие системы. Что произошло в последние годы и куда идёт прогресс. Всё-таки вчера Сбербанк заявлял о принципиально новых решениях.

Пара общих слов. Прогресс не стоит на месте, но экспоненциального роста нет. Например новомодный Deep Learning, который в последнее время всё рвёт и мечет, затронул лишь несколько областей биометрии. Зато происходит безумный прогресс в электронике. Вычислительная мощь появляется в каждой плате. Raspberry Pi, Jetson, и.т.д.

Большая часть написанного нами 5 лет назад по прежнему актуальна. Основные изменения я попробую отразить.

Серьезная биометрия

Серьезная биометрия — это такая биометрия, которую можно применять где угодно вне зависимости от контекста. Она имеет наилучшие характеристики. Зачастую её можно ставить в режим идентификации по базе (когда мы имеем дело с небольшой компанией).

Глаза

Моя любимая тема — распознавание по радужке глаза. статистически это самая мощная и быстрая технология. У неё всегда было два больших минуса. Цена аппаратуры и удобство использования. Сейчас идёт планомерное развитие именно в этих направлениях. Есть существенные ограничения накладываемые оптикой, которая более-менее дошла до своего предела. Скорее всего в ближайшие годы произойдёт некоторое продвижение технологии за счёт новой базы по электронике. Пока что используется достаточно редко.

Пальцы

Пять лет назад мне казалось, что распознавание по папиллярному узору достигло всего чего только могло. Как я ошибался. За последние годы было выдвинуто много принципиально новых идей:

• Распознавание по 3d образу пальца. Есть несколько конкурирующих алгоритмов, но найти смог только эту ссылку. Разница — в используемом 3д сканере

• Распознавание по сосудам видным в ИК. Опять же, как я видел на выставках, сейчас есть несколько конкурирующих идей

• Принципиально другая математика, не завязанная на стандартные дактилоскопические признаки. Применение адекватных моделей пальца и корреляционных алгоритмов.

Если честно, то я даже не знаю характеристик большей части всех этих новых систем. Они лучше, чем обычная биометрия по пальцам. Говорят, что сильно меньше процент неработающих людей. Точно более высокая цена, чем у стандартных сканеров пальцев.

Пока нет баз на которых можно было бы независимо опробовать и подтвердить проценты. Каждый производитель создаёт свой специфичный сканер — в этом его новизна и уникальность.

Пальцы — наиболее часто используемая технология, но редко кто использует новомодные улучшения. Обычно используется самая слабая версия.

Вены рук

Очень хорошая характеристика. Проигрывает по точностям радужке глаза, но превосходит по удобству. Люди куда проще обучаются, более стабильна к внешним условиям. Дешевле, чем радужка глаза.

За последние годы несколько подешевела аппаратная база, но в целом — технология сейчас достаточно стабильна.

3д лицо

Алгоритм по 3д лицу напрямую привязаны к существующим 3д сканерам и их цене. Этим обусловлено их развитие. Сама по себе характеристика неплохая, сравнимая с венами рук. Но значительно удобнее и чем вены и чем радужка. Достаточно просто посмотреть на сканер и вас пропустило.

Так как 3д сканеров сейчас существует десяток, то на каждый из них может быть своя система. Точность системы обычно обусловлена качеством сканера. Например можно распознавать лица и через RealScense, но высокой точности не будет.

Для большинства систем, данное направление — одно из самых дорогих по цене сканера. Многие фирмы не озвучивают ценник.

Биометрия для специальных целей

Вся биометрия которую я отметил выше была ещё 5 лет назад. Пусть чуть-чуть в другом формате. Но два направления потерпели за эти годы принципиальное развитие. Они не стали «серьезными методами», но они стали работоспособными. Это верификация по голосу и по 2д лицу. Лет пять назад их было практически невозможно использовать. Сейчас они достаточно неплохо закрепились в задачах верификации (подтверждения личности человека) и в задачах прореживания базы. И там и там метод должен использоваться в качестве «подсказки» для оператора. Например:

• В колл-центрах для подтверждения личности говорящего (голос)

• В магазинах для того чтобы продавец сразу видел что купил покупатель в прошлые разы + обращаться по имени-отчеству (лицо)

• Find Face (лицо)

• Банки перед выдачей кредита (лицо, голос)

Данные методы не дают однозначный результат, но могут быть привлекательны для бизнеса. Именно тут применим нашумевший Deep Learning и тут идёт основной прогресс.

Предсказать, что произойдёт с этими методами в ближайшие годы — невозможно.

Биометрия Just for lulz

Я не знаю как по другому назвать эту биометрию. Конечно, она даёт какую-то вероятность правильно распознать человека и откинуть злоумышленника. Наверное шкафчик в гардеробе запереть можно. Или телефон запаролить, если там ничего важного нет. Но на большее я бы не рассчитывал.

• Биометрия по электрокардиограмме

• Биометрия по почерку

• Биометрия по походке

Где-то раз в пару месяцев на Хабре обязательно бывает статья про что-то очередное из этой серии. Идентификация по тому, как человек держит телефон. Или по тому, как стучит по клавиатуре. Это очень плохие методы, которые при желании всегда можно обойти, которые генерят больше проблем, чем решений.

Умершие методы

Ещё есть пара методов, про которые давно ничего не слышно. Неудобство использования, сложность оборудования, плохая точность:

• Биометрия по сетчатке глаза

• Биометрия по геометрии рук

Что не так с проектом Сбербанка.

Теоретически всю страну можно загнать в биометрическую базу и распознавать по ней. Наверное даже правильно собранный сканер радужки, работающий по двум глазам и 3D лицу — справится с задачей. Но цена такого сканера будет высока. Плюс — его нет на рынке, нужно разрабатывать с нуля.

Проблемы будут те же — мы получим 5-10% пользователей кто не сможет им пользоваться. В масштабах страны это очень много.

Под проектом может не скрываться ничего нового. Возможно имеется ввиду телефонный банкинг + выдача кредитов. Там биометрия давно используется в других банках.

В теме биометрии я периодически кручусь с 2008 года. В основном как разработчик, иногда как консультант. И ещё в 2009 многие банки интересовались этой технологией. Встраивали биометрию в тестовые банкоматы, например. Но ничего тогда не пошло. Принципиально новых технологий с тех пор нет (за исключением Deep Learning лиц и голоса, которые уже используются банками). Меня удивляет вновь оживший интерес к теме.

Так же мне непонятно как реализовать «отказ от карточек» при расплате в магазинах. Сейчас цены хороших и надежных биометрических сканеров начинаются где-то от 600 долларов. Скорее это в районе 1000, особенно с учётом интеграции. И цена во многом оправданна чисто на уровне железа. Ладно, положим, что при миллионных тиражах можно достигнуть 400. По сравнению с мобильными терминалами — это существенная цена.

Если же делать свой сканер глаза+лицо — это несколько тысяч долларов.

Если же работать в режиме «верификация» с дешевыми сканерами пальцев — карточка нужна по прежнему.

Источник: Хабрахабр / Информационная безопасность / Интересные публикации

Четвертая промышленная революция уже в России

Интернетом вещей (Internet of things, IoT) чаще всего называют технологии подключения к сети и онлайн-управления различными устройствами. Аналитики IDC, например, ключевым фактором, позволяющим использовать термин IoT, считают автономность устройств – их способность обмениваться данными без участия человека.

Внедрение интернета вещей IDC относит к признакам четвертой промышленной революции. Не все взгляды так радикальны. Хотя интернет вещей и соединяет два доселе совершенно не пересекавшихся IT-сегмента – автоматизацию человеческого труда (офисные приложения, ERP-системы и т. д.) и автоматизированные системы управления (АСУ) технологическими производствами, – но полной смены технологического уклада не будет, говорит гендиректор PTC в России и СНГ Андрей Шолохов. Просто возникнет возможность внедрять комплексные системы автоматизации, работающие с проводными и беспроводными АСУ.

Возглавить процесс хочет государственный «Ростелеком», собирающий консорциум заинтересованных участников. «Ростелеком» хочет работать с теми, у кого есть глубокая экспертиза в той или иной отрасли, наработанные программные продукты и решения, говорит директор центра стратегических инноваций «Ростелекома» Борис Глазков. В пример он приводит холдинг «Ротек» (принадлежит группе «Ренова» Виктора Вексельберга): с ним обсуждается проект удаленного мониторинга парогазовых установок на электростанциях.

По словам представителя «Ротека» Дениса Белозерова, компания с 2012 г. разрабатывает систему мониторинга турбин «Прана». В разработку вложено более $5,5 млн, к системе подключены энергоблоки ряда электростанций на Урале и в центре России. Главное отличие «Праны» от зарубежных систем – она не просто наблюдает за оборудованием, но и прогнозирует его состояние, причем ее математические модели пригодны для любого промышленного оборудования и сооружений. Предупреждение о возможном инциденте, грозящем аварией, система выдает за 2–3 месяца до его возникновения; за время эксплуатации «Прана» выявила и предупредила более 30 таких случаев.

Дальше всего в IoT продвинулись сотовые операторы, сети которых покрывают большую часть территории страны. Но применение сотовых технологий далеко не всегда оправданно, цитирует MIT Technology Review Крейга Фостера, аналитика по IoT из ABI Research. Так, из-за проблем с покрытием умные счетчики в сельских районах не всегда смогут подключиться к сотовой сети.

Поэтому для подключения умных устройств предполагается использовать так называемые сети LPWAN (Low-power Wide-area Network) – энергоэффективные сети дальнего радиуса действия, работающие на частотах общего пользования (как WiFi). В Европе и России это частота 868 МГц.

Одну из таких технологий разработала французская Sigfox. Для покрытия всей Франции ей хватило 1200 базовых станций, в Испании – 1300.

В сравнении с GSM-сетями решение Sigfox гораздо дешевле, потребляет меньше энергии и работает на гораздо более дальних расстояниях, цитировал MIT Technology Review Томаса Николса, директора по развитию бизнеса Sigfox. Особенность другого стандарта LoRaWAN (Long Range WAN) – низкая частота и узкая полоса передачи данных – позволяет создавать метки IoT, способные работать от одной батарейки годы, говорит Анатолий Сморгонский, один из основных владельцев российского стартапа Starnet, готовящегося к строительству такой сети.

LoRaWAN – открытый стандарт, разработанный исследовательским центром IBM Research и компанией Semtech. Сеть на этой технологии, покрывающую Южную Африку, построила компания FastNet, «дочка» местного провайдера Telkom SA, на 39% государственного.

Чтобы покрыть Россию сетью LPWAN стандарта LoRaWAN, потребуется всего около 5000–6000 базовых станций, оценивает Сморгонский. Радиус покрытия базовой станции в сельской местности составляет до 90 км, а в городе сокращается до 6 км. Но поскольку использование частот, на которых работают устройства LoRaWAN, законодательно сильно ограничено, то крайне важно, чтобы при развитии сетей IoT, использующих LoRaWAN или конкурирующие стандарты передачи данных, не повторилась история с технологией WiFi и радиоспектр не был забит массой разнородных устройств. Избежать коллапса можно только путем построения в России единой сети LoRaWAN, считает он.

По словам Сморгонского, Starnet создает в России сеть LoRaWAN, а также всю инфраструктуру: базовые станции и их компоненты, абонентские устройства, ПО для управления сетью. Компания разработала первое в мире устройство, работающее в двух диапазонах – 433 и 868,7 МГц, утверждает он. Базовые станции компания производит в Перми и они в разы дешевле аналогичных французских от Kerlink, говорит Сморгонский: 600 евро против 3400 евро. Вложено в Starnet, по его словам, около $1 млн.

Сегменты сети LoRaWAN в России построены и компанией Lace: ее оборудование работает в 14 городах, включая Москву и Петербург, говорится на ее сайте. Правда, на 100% сеть Lace покрывает пока только татарстанский Иннополис. Мэрия Иннополиса в мае 2016 г. сообщила о начале тестирования сети Everynet, которую планируется использовать для работы городских сервисов. Среди них гендиректор и основной владелец Lace Игорь Широков называет автоматизацию сбора данных со счетчиков ЖКХ и мониторинг городского коммунального транспорта.

По словам Широкова, у Lace также есть пилотные проекты с несколькими управляющими компаниями в Петербурге по установке и использованию коммунальных счетчиков. По словам Широкова, российские заводы уже выпускают счетчики со встроенным модулем LoRaWAN – казанский «Бетар», петербургский ЗИП, ставропольская «Энергомера». Также Lace разработала базовые станции для сети LoRaWAN, стоящие около $700. Правда, производит их в Китае.

Источник: Ведомости

[ZLONOV.ru] Коллекционная подборка «квадратной магии»

Пост Коллекционная подборка «квадратной магии» опубликован на сайте ZLONOV.ru

Вы можете подписаться на обновления напрямую: RSS-лента

Презентации и документы: SlideShare

Ссылка на Twitter: @zlonov

29 мая 2016

«Спутник» начал тестирование доверенного браузера с шифрованием по ГОСТу

Компания «Спутник», создающая интернет-сервисы в структуре национального оператора связи ПАО «Ростелеком», разработала предварительную версию доверенного браузера с встроенным средством криптографической защиты информации от компании «КриптоПро», разработанным в соответствии с российскими стандартами ГОСТ, для использования в государственных и корпоративных структурах.

Шифрование передаваемых данных по протоколу HTTPS на сегодняшний день «по умолчанию» используется практически в любых информационных системах, осуществляющих обмен данными через интернет. В большинстве пользовательских систем шифрование информации реализуется закрытыми модулями иностранного происхождения, надежность которых в России объективно оценить невозможно. При этом для государственных органов использование зарубежных криптографических алгоритмов является нежелательным, а в некоторых случаях запрещено законодательно. Практически, до сих пор не было альтернативы в виде российского браузера с отечественной криптографией.

Криптографическим ядром доверенного браузера Спутник, где реализуются все криптографические преобразования, является сертифицированное решение от компании «КриптоПро» (КриптоПро CSP). Помимо этого, в браузер Спутник интегрирован специальный плагин от «КриптоПро» для работы с электронной подписью, что позволяет использовать браузер для защищенного документооборота внутри ведомств, работы на электронных торговых площадках и других сервисах, использующих электронную подпись.

Предварительная версия браузера работает под ОС Windows, но вскоре будет добавлена поддержка и других операционных систем – OS X и Linux, что становится все актуальнее в связи с процессом импортозамещения.

В самое ближайшее время начнётся тестирование браузера в рамках существующих соглашений и контрактов «Спутника» и «Ростелеком» и сертификация браузера в ФСБ России.

Максим Хромов, генеральный директор «Спутника»:

Браузер «Спутник» может применяться во всех системах, где происходит передача конфиденциальных данных по открытым каналам, таких как: персональные данные, данные ограниченного распространения. Кроме этого, мы надеемся на его использование в информационных системах где применяется квалифицированная электронная подпись. Пользователями браузера могут быть как непосредственно государственные служащие, так и сотрудники бюджетных организаций, например, больниц и поликлиник, школ и вузов, где сегодня активно внедряются информационные системы. И безусловно, большой интерес для нас представляют корпоративные структуры.

Игорь Курепкин, заместитель генерального директора компании «КриптоПро»:

Мы очень рады, что появится кросплатформенное решение, которое позволит значительно упростить общение пользователей с государственными информационными системами (например, система госзакупок) и кроме этого позволит решить вопрос распространения корневого сертификата головного удостоверяющего центра.

Источник: Новости КриптоПро

В серверах Moxa обнаружены уязвимости, позволяющие утечку данных

Эксплуатация уязвимостей позволяет атакующему незаметно выполнить различные действия на целевом устройстве.

Встроенные серверы производства тайваньской компании Moxa подвержены трем уязвимостям, позволяющим удаленному неавторизованному пользователю получить доступ с правами администратора к устройству и важной информации, хранимой в незашифрованном виде. Также злоумышленник может осуществить CSRF-атаку.

По словам исследователя Карна Ганешена (Karn Ganeshen), проблемам подвержены модуль-серверы Moxa MiinePort версии E1, E2, E3, MiiNePort_E1_7080 с версией прошивки 1.1.10 (сборка 09120714), MiiNePort_E1_4641 с версией прошивки 1.1.10 (сборка 09120714), MiiNePort_E2_1242 с версией прошивки 1.1 (сборка 10080614), MiiNePort_E2_4561 с версией прошивки 1.1 (сборка 10080614) и MiiNePort E3 с версией прошивки 1.0 (сборка 11071409). Скорее всего, ошибки затрагивают и другие версии продуктов.

Успешная эксплуатация данных уязвимостей позволяет атакующему незаметно выполнить различные действия на целевом устройстве, например, изменить пароль и параметры конфигурации, сохранить изменения и перезагрузить устройство. Как отметил Ганешен, появление проблем является следствием недостаточной защиты SCADA-систем в общем. К примеру, преобразователи Miineport поставляются без установленного пароля (CVE-2016-2286), что позволяет любому пользователю получить доступ с правами администратора к устройству через HTTP и Telnet.

Согласно предупреждению ICS-CERT, бета-патчи для вышеуказанных уязвимостей будут доступны в конце нынешнего месяца. В настоящее время нет информации о случаях активной эксплуатации ошибок. В качестве временной меры по предотвращению эксплуатации уязвимостей производитель рекомендует отключить порты TCP/80 (HTTP) и TCP/23 (Telnet). Пользователи должны разрешать доступ к портам UDP/161 (SNMP), UDP/4800 и TCP/4900 только доверенным системам. Как отмечается, ограничение доступа к портам UDP/4800 и TCP/4900 отразится на возможности удаленного администрирования систем.

Напомним, в середине мая Moxa выпустила корректирующее обновление прошивки 3.4.12 для маршрутизаторов Moxa EDR-G903, устраняющее ряд уязвимостей, в том числе позволяющих удаленно осуществить DoS-атаку и выполнить произвольный код.

Источник: Securitylab.ru

28 мая 2016

Уязвимость контроллера, используемого энергетическими компаниями в США, нельзя исправить

Компьютерная группа реагирования на чрезвычайные ситуации, связанные с автоматизированными системами управления (ICS-CERT), предупреждает об опасности устройства, которое используют многие энергетические компании в США. Оно не позволяет обновить прошивку, поэтому найденную уязвимость нельзя исправить.

Бюллетень, который опубликовала ICS-CERT, сообщает об уязвимости в промышленном контроллере ESC 8832 Data Controller, который выпускала компания ESC. Устройство предназначалось для сбора, хранения и обработки телеметрической информации. Производитель особо подчёркивал, что ни один параметр не нужно устанавливать вручную при помощи джамперов. Для доступа к устройству по сети можно использовать FTP, веб-браузер, Telnet и другие методы.

Уязвимость в ESC 8832 обнаружил независимый исследователь Максим Рупп. Эксплуатируя её, злоумышленник может подключиться к устройству по сети и без аутентификации менять его настройки или отдавать администраторские команды. Некоторые из этих команд недоступны даже через меню для обычных пользователей. Возможные последствия зависят от того, каким именно образом используется взломанное устройство.

О проблеме стало известно больше года назад, однако производитель не в силах помочь пострадавшим. Компания утверждает, что в памяти ESC 8832 не осталось свободного места для установки дополнительных обновлений. Обладателям злополучного устройства рекомендуют купить одну из новых моделей. Если это невозможно, остаётся лишь один выход — заблокировать порт 80 при помощи внешнего файрволла.

ECS прекратила производство этой модели в 2013 году, однако она по-прежнему широко распространена. Кроме того, сохраняется возможность купить подержанные устройства. Учитывая, что производитель обещает поддерживать ECS 8832 до тех пор, пока на рынке остаются компоненты для ремонта, рассчитывать на скорое решение проблемы не приходится.

Источник: «Хакер»

В ходе совместных учений спецслужбы стран СНГ предотвратили кибератаку на объект энергетики

Сотрудникам спецслужб удалось определить IP-подсети пособников условных злоумышленников и установить их личности и местонахождение.

Спецслужбы стран СНГ завершили первый этап совместных учений «Кибер-Антитеррор-2016», сообщает информагентство «РИА Новости» со ссылкой на пресс-службу Антитеррористического центра (АТЦ) СНГ. В ходе тренировки участники обнаружили и задержали на территории Армении, Беларуси, Казахстана, Киргизии, и России условных киберпреступников, намеревавшихся осуществить DDoS-атаки на один из объектов критической инфраструктуры, расположенный на территории Беларуси.

В результате совместных действий при наличии минимальных данных сотрудникам спецслужб удалось определить IP-подсети пособников условных злоумышленников и установить их личности и местонахождение. В ходе операции использовались информационные системы стран-участниц СНГ, а также специальный банк данных АТЦ.

Итоги первого этапа учений будут подведены в рамках сбора руководящего состава антитеррористических подразделений и спецслужб стран СНГ, который пройдет с 31 мая по 2 июня нынешнего года.

Напомним, минувшим летом Пентагон, Министерство внутренних дел, АНБ и другие агентства США провели совместные трехнедельные киберучения с госструктурами Великобритании и рядом международных компаний. В ходе «военных действий» 14 команд были протестированы симулированными кибератаками на двух континентах.

Источник: Securitylab.ru

При выдаче SSL-сертификатов в РФ будут использоваться отечественные алгоритмы шифрования

В первую очередь SSL-сертификаты с российскими алгоритмами шифрования от местного УЦ будут использовать правительственные ресурсы.

Правительство РФ планирует отказаться от зарубежных средств шифрования и заменить их отечественными. В частности, разработанные в России алгоритмы шифрования будут использоваться при выдаче SSL-сертификатов. Данную позицию поддерживают Минкомсвязи и ФСБ, сообщает «КоммерсантЪ» со ссылкой на главу рабочей подгруппы «Интернет + суверенитет» при администрации президента Илью Массуха.

По словам эксперта, в РФ есть свои средства шифрования и готовые версии протокола TLS с использованием соответствующих ГОСТу криптографических алгоритмов. Как сообщил Массух, уже существуют бета-версии браузеров «Спутник» и «Яндекс» с использованием отечественных алгоритмов шифрования. Правда, представители «Яндекса» данную информацию опровергают.

Ранее уже сообщалось о рассмотрении администрацией президента РФ возможности создания государственного удостоверяющего центра (УЦ). По словам Массуха, выдачей SSL-сертификатов с разработанными в РФ алгоритмами шифрования будет заниматься удостоверяющий центр НИИ «Восход» или другой аккредитованный Минкомсвязи УЦ. В отечественных браузерах данные УЦ будут по умолчанию добавлены в список доверенных.

Как пояснил Массух, в первую очередь SSL-сертификаты с российскими алгоритмами шифрования от местного удостоверяющего центра будут использовать правительственные ресурсы и портал госуслуг. В связи с этим будут внесены изменения в Федеральный закон «Об обеспечении доступа к информации о деятельности государственных органов и органов местного самоуправления».

По словам гендиректора Qrator Labs Александра Лямина, использование на одном домене набора SSL-сертификатов, в том числе от российского УЦ, вполне возможно. Эксперт отметил, что с точки зрения национальной безопасности это весьма разумно, хотя и «отдает паранойей». Кроме того, местный УЦ может стать причиной атак «человек посередине», ведь каждый, у кого будет доступ к корневому сертификату, сможет перехватывать и расшифровывать передаваемые данные. В качестве примера Лямин привел случай с Китаем и Google. Из-за частых инцидентов с перехватом трафика компания даже планировала изъять сертификат местного УЦ из списка доверенных в браузере Chrome.Источник: Securitylab.ru

В России планируется введение национальной криптовалюты

Эмиссия криптовалюты будет регулироваться, а анонимность сведется к минимуму.

Росфинмониторинг рассматривает возможность введения в России регулируемой национальной криптовалюты. В отличие от Bitcoin она не станет безэмиссионной, то есть, не будет просто генерироваться компьютерами без участия ответственного за процесс лица. Выпуск национальной криптовалюты будет регулироваться, а эмитенты должны будут получать соответствующую лицензию, сообщает «КоммерсантЪ» со ссылкой на замдиректора Росфинмониторинга Павла Ливадного.

Использование какой-либо криптовалюты кроме национальной будет запрещено, а право на ее выпуск смогут получать финансовые организации. Анонимность осуществления транзакций сведется к нулю. Ведомство планирует разработать нормы, регулирующие процесс обмена рублей на криптовалюту на специальных online-площадках. Личность осуществляющего транзакцию человека будет в обязательном порядке идентифицироваться. Как пояснили в ведомстве, минимизация анонимности позволит застраховаться от использования валюты в преступных схемах и для финансирования терроризма.

В настоящее время проекта закона о национальной криптовалюте не существует. Росфинмониторинг консультируется с заинтересованными сторонами, в том числе с представителями финансовых организаций.Источник: Securitylab.ru

26 мая 2016

[аналитика] Системы контроля ядерных сил США работают на базе устаревших компьютеров 70-х годов

[аналитика] За два года число кибератак на индустриальные системы возросло на 636%

Google заменит пароли в Android на "биометрию"

Компания продемонстрировала программный интерфейс Trust API на конференции Google I/O 2016. В июне крупные финансовые организации, с которыми сотрудничает Google, протестируют новую технологию в своих приложениях. Если всё пойдёт по плану, то к концу

года Trust API станет доступен всем.

При использовании Trust API система постоянно анализирует действия пользователя. Она следит, как и с какой скоростью он нажимает на клавиши, запоминает места, которые он посещает, определяет характерную для него походку и особенности речи, распознаёт лица и следит за множеством других показателей.

Сам по себе каждый из них относительно ненадёжен, однако в сумме они обеспечивают неплохую точность. В Google утверждают, что Trust API в десять раз лучше справляется с идентификацией пользователя, чем сканеры отпечатков пальцев, и на два порядка надёжнее, чем четырёхразрядные цифровые PIN-коды.

Когда не происходит ничего необычного, собираемые данные почти не отклоняются от нормы. Но если системе не удаётся распознать лицо, походка отличается от нормальной, а GPS сообщает, что телефон находится в незнакомом месте, Trust API начинает сомневаться. Вероятность того, что смартфон попал в чужие руки, растёт.

Приложения, поддерживающие Trust API, смогут узнавать эту вероятность. Если личность пользователя не вызывает сомнений у системы, они пропустят его без пароля и других проверок. Когда вероятность подлога высока, приложение может потребовать пароль, а то и отпечаток пальца. Порог недоверия зависит от того, о каких данных идёт речь. У социальной сети он один, а у банка совсем другой.

Недостатки такого подхода тоже очевидны, но это не значит, что он плох. Значительная доля пользователей использует примитивные и неоригинальные пароли, которые не дают никакой защиты. Для них переход на Trust API будет огромным шагом вперёд.

25 мая 2016

Американские штаты остаются уязвимыми к кибератакам

В большинстве штатов из выделенных на IT-область бюджетных средств, на кибербезопасность тратится только 1-2%.

Многие штаты в США не могут защитить от кибератак свои инфраструктурные объекты, в частности системы водо- и электроснабжения. Американское правительство должно увеличить спонсирование программ технологического обучения, чтобы помочь улучшить защиту от киберпреступлений на местах.

Последние четыре года представители штатов обращаются к Федеральному агентству по управлению в чрезвычайных ситуациях с просьбами об улучшении и усилении их защиты от киберпреступлений. По мнению представителя демократов от штата Нью-Джерси Дональда Пайна (Donald Payne), атака на систему электро- или водоснабжения – это лишь вопрос времени.

В большинстве штатов из выделенных на IT-область бюджетных средств, только 1-2% тратится на кибербезопасность. В то же время Федеральное правительство расходует на эту статью порядка 15% выделенных бюджетных средств.

Проблема заключается также в сложности найма экспертов по кибербезопасности, поскольку государственному сектору очень сложно конкурировать с частными компаниями в плане зарплат сотрудников.

Источник: Securitylab.ru

Компания Microsoft не позволит использовать простые пароли

Microsoft решила усилить меры безопасности, поскольку пользователи не умеют выбирать надежные пароли.

После взлома учетных записей пользователей LinkedIn компания Microsoft решила блокировать слишком простые пароли. Теперь миллионы пользователей Azure Active Directory для Windows 10 не смогут выбрать пароль, который слишком часто упоминался во взломанных данных LinkedIn, или же многократно используемый злоумышленниками при попытках входа в учетную запись. Новая функция уже активна в сервисе Microsoft Account Service и неофициальной версии Azure Active Directory.

На прошлой неделе хакер под псевдонимом Peace of Mind выставил на продажу базу данных из 117 млн адресов и паролей пользователей LinkedIn. Как отмечают в издании The Register со ссылкой на источники в LinkedIn, социальная сеть сбросит пароли взломанных учетных записей. Также LinkedIn призывает пользователей использовать двухфакторную аутентификацию для дальнейшей защиты своих учетных записей.

Как показал произведенный компанией Kore Logic анализ паролей пользователей, пострадавших вследствие утечки данных, многие выбирают легко угадываемые сочетания для входа в учетную запись. Например, пароль «123456» используется более миллиона раз, а «linkedIn» стало самым распространенным буквенным сочетанием. Наиболее часто используемыми паролями стали:

1. 123456

2. linkedin

3. password

4. 123456789

5. 12345678

Как считают в компании Microsoft, многие представления о надежности паролей устарели. Требования к их длине и сложности должны быть пересмотрены. Нельзя допускать также использования одинаковых паролей в разных учетных записях.

Источник: Securitylab.ru

24 мая 2016

Только 4% опрошенных знают, каким должен быть надежный пароль

34% пользователей считают пароль достаточно надежным, если для его угадывания требуется 50 попыток.

Среднестатистические пользователи имеют очень слабое представление о безопасности паролей. Согласно недавнему исследованию, проведенному экспертами по безопасности из CyLab Университета Карнеги-Меллона, представление людей о надежности пароля часто не соответствует действительности.

Например, участники исследования полагали, что надежность паролей ieatkale88 («яемкапусту88») и iloveyou88 приблизительно одинакова, поскольку оба содержат буквы, символы и цифры. Эксперты использовали специальную модель для предсказывания количества угадываний, необходимых злоумышленнику для взлома пароля. Такая модель показала, что сочетание ieatkale88 является более надежным. Для его взлома преступнику понадобилось бы на 4 млрд больше попыток, к тому же сочетание iloveyou – наиболее часто употребляемый пароль.

Исследователи из CyLab провели online-опрос среди 165 человек в возрасте от 18 до 65 лет. Респонденты должны были сравнить безопасность и запоминаемость 25 пар предлагаемых паролей. Как показали результаты исследования, 34% респондентов считали пароль достаточно надежным, если для его угадывания требовалось 50 попыток, а по мнению 67% человек, для взлома надежного пароля необходимо 50 тыс. попыток. Как считали 4% опрошенных (7 из 165 человек были IT-специалистами), хороший пароль должен выдержать 1014 угадываний.

Компании-разработчики генераторов паролей должны создавать программы, которые будут не только показывать надежность пароля, но и давать рекомендации, как сделать его надежнее.

Исследователи собираются объединить полученные результаты, создать единый инструмент генерации паролей с открытым исходным кодом и выпустить его до конца нынешнего года.

Источник: Securitylab.ru

[уязвимость] Новые уязвимости терминалов Siemens: пора обновлять базовое ПО модулей EN100

23 мая 2016

Госзаказчикам предложат бразильскую ERP-систему, доработанную НКК

Российский IT-холдинг «Национальная компьютерная корпорация» (НКК) договорился с бразильским IT-вендором TOTVS о создании совместной системы управления предприятием (ERP) для российского рынка, сообщил человек, знакомый с менеджерами одной из структур НКК. Об этих планах НКК знает собеседник «Ведомостей» в одной из IT-компаний, также знакомый с менеджерами НКК.

Президент НКК Александр Калинин передал «Ведомостям» через представителя, что компания «Национальная платформа» в структуре холдинга занимается вместе с TOTVS созданием новой российской ERP-системы. По его словам, речь идет не о переводе бразильского продукта на русский язык: «Национальная платформа» будет разрабатывать собственные функциональные и отраслевые модули на основе переработанного ядра ERP-продуктов TOTVS. Ссылаясь на результаты нагрузочного тестирования, Калинин уверяет, что система способна заменить любые существующие на российском рынке ERP-продукты.

По данным IDC, крупнейшим поставщиком ERP-систем в Россию по выручке остается германская SAP.

TOTVS выпускает системы управления предприятием, разработанные под 11 различных отраслей, говорится на ее сайте. Ее выручка в 2015 г. составила 3,6 млрд бразильских реалов (около $1 млрд по курсу на 20 мая). Выручка НКК за 2014 г. составила 10,16 млрд руб., следует из базы «СПАРК-Интерфакс».

Российское Минкомсвязи уже знакомо с TOTVS. В апреле 2015 г. делегация министерства посещала Бразилию, где встречалась с представителями компании. В сообщении министерства TOTVS называется «одним из лидеров по производству интегрированного ПО на латиноамериканском рынке».

Представитель холдинга не говорит, в каких конкретно отраслях НКК планирует предлагать продукт, какой у него будет функционал, а также будущее название, срок выхода на рынок и планы по внесению ERP-системы в реестр отечественного софта. Все эти детали она пообещала раскрыть в будущем официальном сообщении.

НКК будет позиционировать свой новый продукт как отечественную разработку, говорит собеседник «Ведомостей», знакомый с менеджерами одной из структур НКК. По его словам, продукт должен занять нишу между 1С и SAP по цене и производительности. НКК намерена продавать его в госорганы и госкорпорации, требовательные к информационной безопасности, знают два собеседника «Ведомостей».

В автоматизации госведомств любые ERP-системы подходят только для выполнения точечных задач, но такие стандартные процессы уже автоматизированы продуктами других производителей, считает президент группы компаний «Техносерв» Сергей Корнеев. В госкомпаниях у нового продукта больше перспектив, хотя такие заказчики очень осторожно выбирают решения и предпочитают известные продукты, продолжает он. Дело в том, что хотя в большинстве госкомпаний ERP-системы уже внедрены, но могут появляться новые бизнес-процессы. Для их автоматизации госкомпания потенциально может рассмотреть и нового поставщика, рассуждает Корнеев.

Конкуренция на российском ERP-рынке достаточно высока и новому игроку будет непросто найти свое место, говорит аналитик исследовательской компании IDC Зарина Камытбаева. С ней соглашаются предправления компании «Галактика» (российский разработчик ERP-систем) Дмитрий Черных и вице-президент по работе с вендорами группы «Астерос» Ольга Тырновская. Тырновская сомневается в возможностях нового игрока убедить заказчика выбрать неизвестное рынку решение. Черных обращает внимание на дополнительную сложность в поиске первого заказчика – тот должен решиться на то, чтобы стать пилотной площадкой нового продукта. Руководитель отдела продаж управления бизнес-решений холдинга Softline Максим Андрианов называет TOTVS прямым конкурентом 1C, спрос на продукты которой, по наблюдениям эксперта, сейчас растет. Андрианов не видит причин, по которым новое решение могло бы потеснить многолетнего лидера.

Представители 1С и SAP отказались от комментариев. Представитель TOTVS не ответил на запрос.

Источник: Ведомости

20 мая 2016

[уязвимость] В маршрутизаторах Moxa устранен ряд уязвимостей

18 мая 2016

[уязвимость] Использующийся в умных сетях электроснабжения потоковый шифр RC4 снова взломан

16 мая 2016

[инцидент] Умные дверные звонки Ring показывали пользователям чужую картинку

14 мая 2016

[инцидент] Ошибка в программном обеспечении привела к уничтожению японского спутника

Японское космическое агентство JAXA потеряло $286 млн, три года запланированных наблюдений и 10 лет научных исследований.

Японский рентгеновский телескоп Hitomi был утрачен после его распада на орбите во время неконтролируемого вращения. Причины катастрофы еще расследуются, однако первичный анализ указывает на ошибочные данные в пакете программного обеспечения. Данные были переданы вскоре после отделения инструментального зонда от задней части спутника. Японское космическое агентство JAXA потеряло $286 млн, три года запланированных наблюдений и возможно 10 лет научных исследований.

Hitomi, также известен как ASTRO-H, был успешно запущен 17 февраля 2016 года, но 26 марта произошла катастрофа, оставившая после себя лишь плавающие в космосе детали. 28 апреля исследователи прекратили попытки по восстановлению работы спутника и теперь стараются определить причины неудачи.

26 марта спутник завершил маневр и нацелил телескоп на галактику Маркарян 205. Контролируя расположение спутника, система управления положением (ACS) начала использовать данные системы слежения за звездами (STT). В определенный момент система STT должна была обновить данные о расположении спутника, используя мониторинг инерциальной системы наведения (IRU). В это время спутник проходил Южно-атлантическую магнитную аномалию. Данный факт важен по двум причинам. Во-первых, спутник был расположен в зоне отключения связи, то есть не было активного мониторинга ситуации с земли (вмешательство работников агентства могло предотвратить катастрофу). Во-вторых, охватывающий Землю в этом участке пояс радиации находится ниже (своего рода «вмятина» в магнитном поясе). Объекты на низкой орбите Земли, проходя через аномалию, выходят из-под защиты магнитосферы и становятся беззащитными перед разрушающими потоками из космоса. В результате может произойти нарушение работы бортовой электроники.

Системы STT и IRU пришли в несогласие по поводу положения спутника. В таком случае IRU имеет приоритет, но данные системы были неверны, указывая скорость вращения 20 градусов в час. Система управления положением попыталась остановить вращение спутника с помощью маховиков. Однако, поскольку загруженная ранее информация была неправильной, маховики только усилили вращение. Другие системы еще больше усилили вращение, используя ту же неверную информацию в попытке приостановить спутник. В конечном итоге скорость вращения превысила проектные параметры. Некоторые части (напр. солнечные паруса) оторвались. По меньшей мере 5 частей отделились от основного корпуса. По некоторым сообщениям, может быть около 10 частей, 2 больших и 8 маленьких, плавающих сейчас на орбите. Вполне вероятно, что все 10 частей отделились одновременно, но их близкая расположенность не позволила идентифицировать их на изображениях радаров как отдельные части.

Телескоп Hitomi был создан для изучения источников жесткого рентгеновского излучения в космосе, в том числе черных дыр и скоплений галактик.

Источник: Securitylab.ru

12 мая 2016

[ZLONOV.ru] [статья] Пять причин провести аудит информационной безопасности АСУ ТП в этом году

Пост [статья] Пять причин провести аудит информационной безопасности АСУ ТП в этом году опубликован на сайте ZLONOV.ru

Вы можете подписаться на обновления напрямую: RSS-лента

Презентации и документы: SlideShare

Ссылка на Twitter: @zlonov

10 мая 2016

Twitter прекратил доступ разведки США к своему аналитическому сервису Dataminr

Twitter прекратил доступ американской разведки к сервису, позволяющему профильтровывать весь поток сообщений Twitter. Это последний пример напряженности между Кремниевой долиной и федеральным правительством, связанной с разногласиями по вопросам борьбы с терроризмом и защиты частной жизни.

Это решение, о котором не было публичного объявления, подтвердили высокопоставленный источник в разведслужбе и другие люди, знакомые с ситуацией. Сервис, который делает предупреждения о разворачивающихся террористических атаках, политических волнениях и других потенциально важных событиях, предоставляется не самим Twitter, а частной компанией Dataminr, которая для своих клиентов ведет поиск информации среди публичных сообщений Twitter.

Twitter владеет в Dataminr пакетом в размере около 5%. Это единственная компания, у которой, с одной стороны, есть доступ к потоку сообщений Twitter в режиме реального времени, а с другой – она имеет право продавать этот доступ своим клиентам.

Менеджеры Dataminr недавно сообщили представителям разведки, что Twitter не хочет, чтобы компания продолжала предоставлять им свои услуги, знает человек, знакомый с ситуацией. Высокопоставленный источник в разведслужбе говорит, что Twitter, по всей видимости, обеспокоился, что со стороны это выглядит как слишком близкое сотрудничество.

В марте 2016 г., во время брюссельских террористических атак, по словам Dataminr, компания сообщила о них своим клиентам на 10 минут раньше новостных агентств, а также предупреждала об атаках террористов в Ливии, бразильском политическом кризисе и других схожих событиях по всему миру.

Twitter сообщил, что у компании есть долгосрочная политика по предотвращению перепродажи его данных госагентствам для слежки. Она касается всех сторонних организаций, включая и Dataminr. Компания не стала комментировать, как оказалось, что Dataminr – ее близкий бизнес-партнер – в течение двух лет предоставляла услуги правительству, а также почему это сотрудничество было прекращено.

В заявлении Twitter говорится, что его «данные в основном публичны и американское правительство может отслеживать публичные аккаунты так же, как любой пользователь».

Решение не повлияет на предоставление услуг Dataminr финансовым организациям, новостным медиа или другим клиентам, кроме спецслужб. The Wall Street Journal использует сейчас пробную версию новостного продукта Dataminr.

Софт Dataminr сопоставляет сотни миллионов ежедневных сообщений в Twitter, трафик данных, новостные ленты и другие источники информации. Он сопоставляет данные с рыночной информацией и географическими данными, в том числе чтобы определить, какая информация является достоверной или потенциально требующей принятия мер.

Например, Dataminr предупредила американскую разведку о парижских террористических атаках в ноябре прошлого года почти сразу же после их начала. Этот тип информации делает софт Dataminr «крайне ценным инструментом» для обнаружения происходящих событий в режиме реального времени, говорит высокопоставленный источник в разведслужбе США. Американские агентства, использовавшие сервис, недовольны решением Dataminr и Twitter и надеются, что компании пересмотрят его, сказал он.

Перевел Олег Сальманов

Источник: Ведомости